A Internet em Xeque: Fragilidade e a Centralização da Infraestrutura, quais lições tiramos desse caos estabelecido nesse Outubro e Novembro de 2025 que jamais esqueceremos.

O Sistema de Nomes de Domínio (DNS) é o alicerce fundamental da internet, mas sua gestão hoje expõe a maior vulnerabilidade do ecossistema digital moderno: a centralização.

Em um intervalo de tempo recente, o mundo assistiu a duas falhas críticas que paralisaram globalmente serviços essenciais:

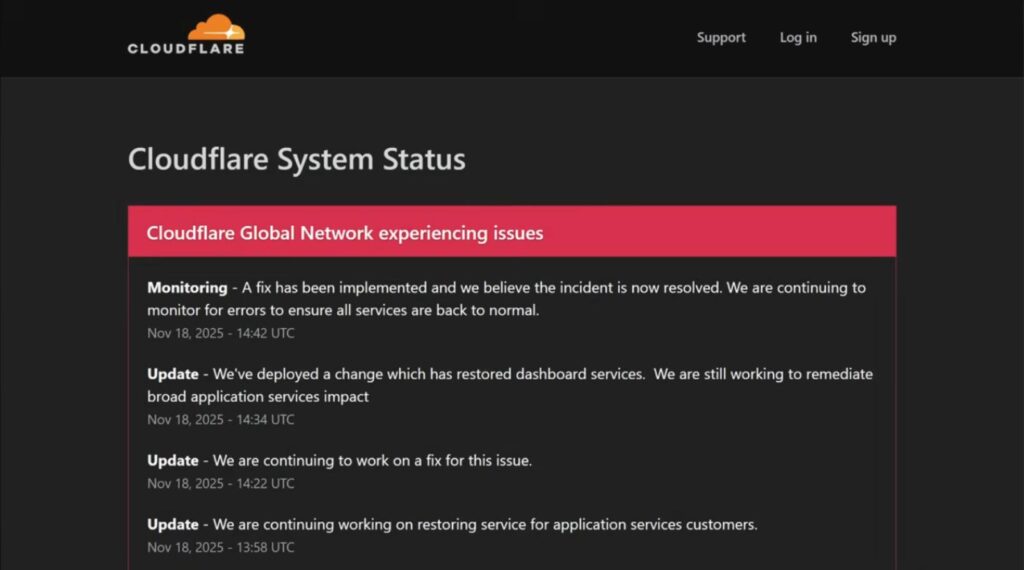

- Queda da Cloudflare (18 de Novembro): Nesta terça-feira, uma instabilidade nos serviços de CDN, DNS e segurança da Cloudflare desencadeou um efeito cascata global. Plataformas cruciais como ChatGPT, Spotify, Canva, X (antigo Twitter) e até mesmo sistemas bancários foram afetados, demonstrando que a falha em um único provedor pode levar a uma pane generalizada na web.

- Instabilidade na AWS (US-EAST-1 e outros): Antes disso, interrupções em regiões-chave da Amazon Web Services (AWS), especialmente a US-EAST-1, mostraram a fragilidade da infraestrutura de nuvem, derrubando e-commerces, aplicativos de delivery e jogos, e expondo a dependência de um dos maiores backbones digitais do planeta.

Estes incidentes reforçam o paradoxo central da internet: embora a adoção de gestores como Cloudflare e AWS ofereça performance e segurança incomparáveis, ela também concentra o risco. Quando estes gigantes falham, o mundo para.

O que é o Sistema de Nomes de Domínio (DNS), e para que ele serve?

O Sistema de Nomes de Domínio (DNS) é a espinha dorsal invisível da internet, traduzindo nomes de domínio legíveis por humanos em endereços IP. Na era da computação em nuvem e da alta performance, a escolha do gestor DNS e da Rede de Entrega de Conteúdo (CDN) associada é crucial, impactando a velocidade, segurança e resiliência de qualquer aplicação web.

Nesta análise, comparamos quatro líderes e players importantes neste mercado: Cloudflare, conhecido por sua robustez e modelo de custo agressivo; os gigantes de infraestrutura de nuvem Amazon (Route 53 / CloudFront) e Microsoft (Azure DNS), que capitalizam na integração de ecossistema; e o player focado em otimização LiteSpeed (QuickCloud).

Lições Aprendidas: O Risco da Centralização e a Necessidade de Redundância

O Mito do “Imune a Falhas”: A Falácia da Imunidade

Nós, que construímos e dependemos da internet, passamos anos nos confortando com a promessa do “cinco noves” ($99.999\%$ de uptime). Essa métrica parecia ser a armadura dos gigantes da tecnologia. As recentes quedas da Cloudflare (causada por um erro de configuração, um simples typo digital) e os flashes de interrupção na infraestrutura da AWS (falha de hardware em algum datacenter) nos deram um tapa de realidade.

A lição é clara: o erro é humano, e o hardware envelhece. Nenhuma empresa, por maior que seja o seu orçamento de engenharia, é imune. Quando você aposta sua operação inteira em um único pilar tecnológico, esse pilar se torna, automaticamente, a sua maior fraqueza.

O Efeito Dominó: O Risco da Centralização

A internet de hoje é como um castelo de cartas incrivelmente otimizado. O sistema Anycast (usado por provedores de DNS e CDN) é uma maravilha da engenharia que nos tornou rápidos, mas também nos tornou frágeis. Ao concentrarmos o tráfego e a segurança em poucos super-nós — sendo a Cloudflare o maior exemplo disso — transformamos qualquer falha local em um colapso global.

O dia da queda da Cloudflare não foi uma pane em milhares de sites individualmente; foi um engasgo sistêmico. A dependência de um único gateway de segurança fez com que a falha se propagasse como uma onda de choque, derrubando serviços críticos em cadeia.

A Nova Regra do Jogo: O Plano B é o Plano A

Diante dessa fragilidade exposta, a gestão de risco digital mudou para sempre.

A Lição Principal para qualquer gestor de TI ou dono de negócio não é mais sobre escolher o melhor provedor, mas sim sobre nunca confiar totalmente em apenas um. O Plano de Contingência Multi-Cloud/Multi-CDN — o famoso “Plano B” — não pode mais ser encarado como um custo extra ou um luxo corporativo. Ele se tornou uma necessidade crítica e a primeira linha de defesa contra o risco de inoperabilidade sistêmica.

O Impacto em Cadeia e a Inoperabilidade de Sistemas

Sistemas Fora do Alcance

Imagine que a Cloudflare ou a AWS seja o grande porteiro de um arranha-céu digital. Mesmo que o seu escritório (seu servidor de origem) esteja perfeitamente iluminado, com café fresco e funcionando, se o porteiro desmaia na entrada, ninguém consegue entrar.

Isso é o que acontece na inoperabilidade em cadeia. Seu site pode não estar hospedado na Cloudflare, mas se você a usa como Gateway — para segurança (WAF), DNS ou proxy reverso — uma falha no serviço dela isola completamente seu conteúdo. O DNS, que é o mapa da internet, simplesmente falha ao traduzir seu nome de domínio para um endereço IP. O resultado é a frustração universal do “Este site está inacessível“, mesmo que seu servidor esteja emitindo sinais de vida perfeitamente saudáveis em seu isolamento.

O Alcance da Falha de Novembro:

A queda recente da Cloudflare demonstrou que essa “porta trancada” afeta todos os níveis da economia digital. Não foi apenas um pequeno blog que saiu do ar; foram pilares da produtividade e do consumo:

- Comércio e Trabalho: A gigante de e-commerce Shopify e o motor de busca de empregos Indeed foram afetados, paralisando transações e recrutamento.

- Inteligência Artificial e Comunicação: Serviços de vanguarda como o ChatGPT da OpenAI e o chatbot Claude da Anthropic reportaram problemas devido à falha do provedor. Até mesmo a plataforma de Elon Musk, X (antigo Twitter), e o Truth Social de Donald Trump, sentiram o impacto.

- Serviços Públicos: Em um exemplo prático, os serviços digitais da NJ Transit foram derrubados, mostrando que a dependência atinge até mesmo a infraestrutura de transporte e o cotidiano.

O Prejuízo Pessoal e o Caos Financeiro

O prejuízo de um apagão vai muito além do simples custo de infraestrutura. Ele toca diretamente o bolso e a vida das pessoas:

- A Parada do PIX (O Pânico do Minuto): No Brasil, onde o PIX se tornou o músculo do comércio e das transações pessoais, a dependência das fintechs e bancos em grandes clouds pode gerar um caos financeiro imediato. Você está na fila do caixa, tentando pagar o almoço, e a transação falha. O prejuízo para o estabelecimento é a perda de uma venda. Para o sistema, é a inoperabilidade em massa em um momento de pico. É um prejuízo irrecuperável: você não consegue “recuperar” o PIX que não foi feito no minuto exato.

- O Minuto de Ouro (Receita de Publicidade): Para grandes portais de notícias e publishers, cada minuto de inatividade é dinheiro jogado fora. Eles vendem impressões (visualizações de anúncios). Se o site não carrega, não há impressão e a receita de publicidade digital (CPM) simplesmente evapora. É como fechar a porta de uma loja no horário nobre de vendas.

- A Ferida na Confiança (Dano à Marca): O prejuízo mais silencioso e duradouro é a perda de confiança. O consumidor de e-commerce que não consegue finalizar a compra ou o usuário que não consegue acessar o serviço essencial simplesmente migra para o concorrente. O dano à marca e à credibilidade do usuário é um custo que nenhuma empresa consegue colocar em uma planilha de balanço de curto prazo.

Plano de Contingência e Opções de Resiliência

Soluções práticas na adoção de uma arquitetura resiliente:

- Estratégia do DNS Secundário/Balanceamento de Carga: O plano de contingência ideal envolve a utilização de múltiplos gestores DNS (Multi-DNS) e múltiplas CDNs (Multi-CDN).

- Exemplo Prático: Utilizar o Amazon Route 53 como DNS primário e o Azure DNS ou Cloudflare como secundário. Em caso de falha, o roteamento é dinamicamente transferido para o gestor funcional.

- Alternativas à Centralização: Apresentar as opções fora do Top 2 (Cloudflare/AWS) como forma de diversificação.

- Microsoft Azure DNS: Uma alternativa robusta, altamente integrada com o Azure (o segundo maior IaaS), oferecendo a mesma resiliência de cloud que a AWS, mas com um backbone separado.

- QuickCloud e Similares (Soluções de Nicho): Serviços como o QuickCloud (LiteSpeed) ou CDNs focadas em nichos específicos podem servir como a terceira camada de contingência, oferecendo otimização especializada e diminuindo a dependência dos grandes providers generalistas.

A Realidade Brasileira e a Exposição da Origem

A Lição do Apagão: Se os gigantes com bilhões de dólares em infraestrutura falham, qual é o nível de risco de quem não usa nenhuma proteção? A queda da Cloudflare/AWS serve como um alerta para que todos os websites adotem pelo menos o DNS gratuito da Cloudflare ou um serviço similar como camada inicial de proteção.

O Paradoxo da Simplificação

Enquanto gigantes globais travam uma batalha de resiliência e redundância (Multi-Cloud), uma fatia enorme da internet brasileira opera com a porta escancarada. Estamos falando da prática comum de apontar o domínio do Registro.br (o cartório digital do seu endereço .com.br) diretamente para o IP do seu servidor.

Pense no seu site como uma casa:

- Usar a Cloudflare ou a AWS é como ter um condomínio de segurança na frente (o proxy), que esconde seu endereço real (o IP) e filtra os visitantes.

- A configuração direta no Registro.br é como deixar o endereço da sua casa (o IP) visível na lista telefônica e, pior, pendurar a chave debaixo do tapete.

O Caso Registro.br e a Paralisia da Gestão:

Imagine a cena, e ocorreu!!! O site principal caiu por causa da Cloudflare. Você, desesperado, corre para o painel de controle do seu domínio, como o Registro.br, para alterar os servidores DNS e apontar para um concorrente (AWS Route 53 ou Azure DNS).

Como o painel é protegido pelo Challenge da Cloudflare, ele também ficou inacessível. Ficamos preso em um loop infinito de erro de segurança, incapaz de provar que é um humano para acessar o painel, e consequentemente, incapaz de executar qualquer medida de emergência. A falha não apenas derrubou a internet; ela travou o interruptor de emergência.

O Preço da Inocência Digital

Essa simplicidade tem um custo altíssimo, mesmo que você nunca tenha ouvido falar em ataques DDoS sofisticados.

A Solução Mínima: A lição aqui não é apenas migrar para soluções pagas da AWS ou Azure, mas sim adotar, no mínimo, a camada gratuita da Cloudflare ou serviços similares. Esta ação simples esconde o endereço IP real do seu servidor e atua como um porteiro básico, fornecendo uma blindagem essencial contra os curiosos e mal-intencionados da internet.

Exposição Permanente: Ao expor o IP do servidor (o Origin Server), você está permanentemente vulnerável a ataques de força bruta e DDoS de baixo volume. Não é preciso um ataque orquestrado de milhões de computadores; um robô persistente consegue encontrar sua “casa” e tentar derrubá-la com pouca dificuldade.

O Alerta Silencioso: A recente queda da Cloudflare serve como um megafone: se até mesmo os castelos de segurança falham, qual é o nível de risco de quem não usa nenhuma proteção?

Quanto gasto para optar por alternativas CDN disponíveis no mercado

Montamos um comparativo de fornecedores e modelos de cobrança para ajudar na sua decisão, lembrando que cada um destes serviços possuem peculiaridades que incluem ou isentam benefícios entre elas, por isso é importante o aval técnico antes de sair decidindo que vai mudar para A ou B, “consulte seu médico antes de se medicar”!

| Gestor DNS | Modelo de Cobrança Principal | Detalhes Importantes |

| Cloudflare DNS | Grátis (Plano Free) | DNS Autorizativo (incluindo DNSSEC) é gratuito no plano básico. A cobrança ocorre por recursos avançados, como DNS Firewall, balanceamento de carga ou o plano pago de CDN/WAF. |

| Amazon Route 53 | Zona Hospedada + Consultas | Cobra uma taxa mensal por zona hospedada (ex: $0,50 por zona por mês para as primeiras 25). Em seguida, cobra por consultas DNS (ex: $0,40 por milhão de consultas padrão). |

| Azure DNS | Zona Hospedada + Consultas | Semelhante à AWS, cobra por zona hospedada (preços variam por tipo de zona) e por consultas DNS. |

| LiteSpeed QuickCloud | Baseado em Créditos/Uso | O uso do DNS é primariamente atrelado ao uso da CDN e otimizações. Cobra por créditos usados para tráfego e serviços avançados. O DNS Autorizativo pode estar incluído no serviço de CDN. |

Comparação de recursos chaves

| Recurso | Cloudflare DNS | Amazon Route 53 (AWS) | Azure DNS (Microsoft) | LiteSpeed QuickCloud |

| Serviço Principal | Performance e Segurança | Integração de Ecossistema | Integração de Ecossistema | Otimização de Servidor Web |

| Anycast | Sim (Rede global robusta) | Sim (Rede global robusta) | Sim (Rede global) | Geralmente usado em conjunto com a CDN |

| DNSSEC | Sim (Gratuito) | Sim (Cobra por consultas) | Sim (Cobra por consultas) | Depende da integração do serviço |

| Roteamento Avançado | Balanceamento de Carga (Pago), Failover, Geoproxies. | Roteamento baseado em Latência, Failover, Geoproxies. | Traffic Manager (serviço separado) para roteamento avançado. | Basicamente Geoproxies via CDN |

| Private DNS/VPC | Não (focado em DNS público) | Sim (Zonas DNS privadas para VPCs) | Sim (Zonas DNS privadas para VNets) | Não se aplica |

| API/Integração | Completa (amplamente adotada) | Completa (padrão de nuvem) | Completa (padrão de nuvem) | API para gerenciamento de CDN/Cache |

| Resolver Público | Sim (1.1.1.1) | Não | Não | Não |

O que aprendemos?

A maior lição que as quedas da Cloudflare e da AWS nos deram não é a de que devemos evitar os gigantes, mas sim a de que nenhuma tecnologia deve ser o ponto de falha único de um negócio. O Plano B deixou de ser uma opção e se tornou a nova regra de sobrevivência na internet.

Eduardo Carrega – CEO Plustag

Ficou difícil?

Ficou difícil entender tudo isso, então você precisa de uma empresa para gestão profissional para seu site, portal ou loja virtual, consulte nossos serviços de gestão e hospedagem cloud:

Hospedagem Cloud Compartilhada

Agradecemos a leitura, nos acompanhe as redes sociais: Instagram